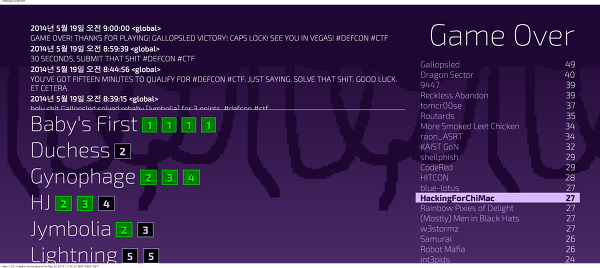

후하데프콘은 역시 재밌지만 힘들었습니다. 해커로서 좋은 대접을 받으면서 한국을 떠나 라스베가스로 가니까 기분이 좋았어요.떨리기도 했고, 준비를 잘 못해서 불안하기도 했어요. 하지만 재밌게 했고, 여러가지를 배워갈 수 있어서 좋았어요. 본선 하위권을 했지만 뿌듯했어요. 이런 기회는 잘 오지 않거든요.덕분에 많이 배울 수 있었습니다. 데프콘에는 여러가지 행사가 많았어요. 말로만 듣던 데프콘 네트워크 스니핑 행사인 Wall of Sheep, 그리고 Lockpicking 그리고 OpenCTF와 CaptureThePacket 등의 행사가 있었어요.저희는 그냥 CTF를 하기 위해 Capture the Flag 룸으로 갔죠. 첫째날에는 7위까지 올라갔어요. 대준이의 공이 컸죠. (김대준 - Reset)eliza 바이..